Всем привет.

Читатели моего блога наверняка в курсе, что я иногда пишу о криптовалютах и связанных с ней темах. Сегодня я хочу поговорить о такой вещи, как NFT.

(далее…)

Записи с меткой «криптография»

NFT — очередная революционная криптохрень

Posted: 2021-03-31 in Долбы, ПриколыМетки:Bitcoin, криптография, NFT

покодим для двухфакторки

Posted: 2020-08-05 in IT, SecurityМетки:криптография, программизды, Security

Всем привет. Некоторое время назад я писал про плохие сценарии двухфакторной аутентификации, и как это можно попробовать исправить. Настало время немного покодить.

(далее…)

Двухфакторка, какой она должна быть

Posted: 2019-08-18 in IT, SecurityМетки:Bitcoin, криптография, программизды, Security

Всем привет. Сегодня мы поговорим про двухфакторную аутентификацию, или если более широко — о дополнительных способах усиления / защиты аккаунта через дополнительные факторы аутентификации.

Если вам интересна эта тема, и вам таки есть что скрывать, например данные вашей банковской карточки, приглашаю вас в избу-читальню.

(далее…)

☭ Государев MitM для кардеров и фишеров

Posted: 2019-07-21 in IT, SecurityМетки:криптография, мошенники, Security

Если вам не безразличны государевы потуги в борьбе со свободой интернета, то вам будут определённо интересны и возможные побочные эффекты, на которые почему-то редко обращают внимание. Подробности под катом.

🔐 Почему криптофлешки — хрень по сути.

Posted: 2019-06-01 in Hardware, ITМетки:криптография, Hardware, Security

Всем привет. Сегодня я напишу немного текста про такую штуку, как «секурно защищённые» крипто-флешки. Иногда у некоторых людей, озадачившихся вопросами безопасного хранения чувствительных данных, возникает вопрос, что же применить.

(далее…)

Вошел в довольно стабильное состояние и выпускается нормальными пакетами i2pd:

https://github.com/PurpleI2P/i2pd/releases

Он существенно легковеснее классической джава-софтины.

Веб-морда тоже существенно проще и легче. В отдельной ВМ попробовать рекомендую я.

Два года назад я немного побенчил всякие процы на предмет расчёта хэш-функций семейства SHA.

Но по мере выхода новых процов, результаты есть смысл обновить.

Разница в разы. Интересно, как у AMD-шного райзена с этим. Если есть у кого — пришлите выводы команды openssl speed 2>&1 | grep ‘Doing sha’ и модель проца из cat /proc/cpuinfo | grep ‘model name’ | head -n 1

2019-06-30. У меня дошли руки вбить данные по райзенам и коре-ай9.

Райзен 5 2600 жжот аццке в пересчёте на ядро.

P.S. холиварщикам на тему интел-вс-амд не стоит забывать, что у райзена этих ядер 6(12 vCPU), а у коре-и9 — 18(36 vCPU), а данные в табличке — на одно ядро.

Всем привет ! Какое-то время назад я пообещал читателям, что обязательно поиграюсь с тулзой hashcat и поделюсь впечатлениями. С тех пор произошла одна очень интересная парольная утечка, показавшая, что даже очень длинные пароли могут быть не столь безопасны, как это кажется на первый взгляд. Итак, сегодня в нашей избе-читальне — утилита HashCat. Просим под кат.

(далее…)

Мошеннический сайт — фальшивый веб-кошелёк.

Posted: 2017-09-22 in IT, SecurityМетки:Bitcoin, криптография, Security

Пользуясь любыми веб-системами, важно внимательно смотреть, КУДА вы зашли и ЧТО вы туда вводите.

Обычно мошенники создают фишинговые сайты для веб-морд всяких банков, с целью получить реквизиты банковских карт и пароли от банк-клиентов. Однако веб-морды есть не только у классического онлайн-банкинга, но и у криптовалютных кошельков. Криптовалюта — очень вкусная цель для злоумышленников, ведь в этом случае нет вообще никаких возможностей что-то себе вернуть при её утрате.

Например, есть такая криптовалюта, как эфириум. У эфириума очень тяжелый блокчейн, и полновесную ноду держать геморно. Поэтому существуют легковесные кошельки, которые не хранят весь блокчейн, а хрянят только кючи и заголовки необходимых блоков. Некоторые из них могут быть сделаны в виде веб-сайта.

Пример такого ресурса (нормального и валидного): https://www.myetherwallet.com/

На оригинальном сайте есть HTTPS c валидным сертификатом для компании MYETHERWALLET LLC и Extended Validation, адрес написан без ошибок, при создании нового кошелька нельзя создать кошелек с паролем меньше 9 символов, при развертывании напрямую из приватного ключа или из мнемонической фразы корректность данных проверяется локально с помощью джава-скрипта в браузере, без отправки каких-либо данных куда-либо. Кнопка Unlock становится доступной, только если данные введены полностью корректно.

Но если поискать фразу «myetherwallet» в яндексе с помощью браузера без баннерорезки, то сверху можно увидеть рекламу, ведущую на мошеннический сайт:

mwyetheerwalleet[.]com

У него нет HTTPS, адрес написан с ошибками (но малозаметными), пароли принимает любые, кнопка разбокировки становится доступной, если ввести любую строку. При нажатии кнопки Unlock данный фальшивый веб-кошелёк отправляет парольную фразу/приватный ключ на сервер 91.200.14.190 с помощью POST-запроса.

POST http:// mwyetheerwalleet .com/php/config.php

-----------------------------111222333

Content-Disposition: form-data; name="fselector1_send_ether_tokens"; filename=""

Content-Type: application/octet-stream

-----------------------------111222333

Content-Disposition: form-data; name="password"

-----------------------------111222333

Content-Disposition: form-data; name="textarea1_send_ether_tokens"

hui vam w anus a ne parolnaya fraza ot kefira

-----------------------------111222333

Content-Disposition: form-data; name="unlock2_send_ether_tokens"

-----------------------------111222333--

Оригинальный сайт никуда ваши ключи не отправляет, обрабатывая чувствительную инфу локально. Визуально же сайты ничем не отличаются.

Именно поэтому лучше использовать локально установленный платёжный софт, а если уж используете веб-системы (неважно, будет это криптовалютный кошелек или классический веб-банкинг) — то надо крайне внимательно проверять, что вы зашли именно куда хотели, а не к каким-то прохиндеям. Ну и нажать кнопочку «пожаловаться на мошенничество» благоразумным гражданам тоже не должно быть затруднительно.

Приветствую. Сегодня я хочу обратить внимание на одну парольную утечку — с3.14здили емейл-адреса и хэши пользовательских паролей из латино-американской социальной сети Taringa.

Что важно — поскольку вскрыты не все 100% паролей, а только ~94% — то хэширование явно имело место, пароли хотя бы не хранились plain-text, что до сих пор встречается.

Поражает не столько высокий процент вскрытия (это как раз норма, большинство пользователей не параноят), сколько наличие в списке вскрытых паролей очень большой длины — аж до 225 символов включительно. Понятное дело, что найдены они были не прямым перебором, а всякими гибридными атаками по связкам из словарей, масок и правил модификации. То есть современные техники брутфорсинга позволяют справиться с парольными фразами длиной за 200 символов. Предположу, что без HashCat64 и ферм с кучей видеокарт, временно снятых с майнинга, в такой вакханалии явно не обошлось.

Именно поэтому так важно использовать нетривиальные пароли, и особенно — никогда не использовать похожие, а тем более одинаковые пароли, на разных сервисах. Особенно важно уделять внимание паролям от банк-клиента, обменников, платёжных систем и подобного.

P.S. Я помню своё обещание рассказать про HashCat, но тулза эта настолько прекрасна и обширна по своим возможностям, что я только начал её относительно плотное изучение. Как найду чего интересное — поделюсь.

Monero — пробная интеграция

Posted: 2017-07-31 in IT, Networks, SecurityМетки:Bitcoin, криптография

Всем привет. Сегодня мы попробуем прикрутить оплату криптовалютой к какому-нибудь сервису, а точнее — обозначить основные пути, как это можно сделать.

(далее…)

Расчёты на видеокарте меня откровенно прут.

В прошлый раз я делал красивые адреса для криптовалют BTC и DASH, а сегодня я расскажу, как сделать красивый адрес в сети TOR.

Для этого нам нужна тулза — scallion. Написана она на дотнете, исходники есть на гитхабе. Собирать её что под виндой (высушил-студио), что под линуксом (xbuild) мне не хотелось, поэтому есть смысл скачать готовые бинарники.

Чтобы их запустить, нужен рантайм. Дотнет-рантайм под линукс называется Mono, нам для запуска достаточно минимально необходимого количества пакетов.

Для Fedora-25:

dnf install mono-core

Создаём отдельного пользователя, от имени которого будем пускать утилиту (стороннее приложение !!).

После чего смотрим, видит ли скаллион наши железные молотилки:

$ mono ./scallion.exe -l

Using default runtime: v4.0.30319

Id:0 Name:GeForce GTX 1070

PreferredGroupSizeMultiple:32 ComputeUnits:15 ClockFrequency:1771

MaxConstantBufferSize:65536 MaxConstantArgs:9 MaxMemAllocSize:2126938112

По-умолчанию брутятся как раз onion-хэши для tor.

Шаблон тут задаётся регулярным выражением. Попробуем найти адрес, начинающийся с `aminblog`, и использующий 2048-битный RSA:

$ mono ./scallion.exe -k 2048 ^aminblog

По завершении утилита выдаст в консоль ( или в файлик, есть указана опция -o ) статистику процесса перебора, сам адрес и приватный ключ.

В выводе будет XML-блок, нас интересуют значения Hash (это имя будущего тор-сайта) и PrivateKey — это классический RSA-ключ для прописывания в настройки HiddenService.

Тут брутфорс очень похож на oclvanitygen (вероятностный перебор), но сами ключи и их хэши гораздо проще в реализации (RSA вместо эллиптических кривых). Это позитивно сказывается на скорости брутфорса — GeForce GTX-1070 выдает около 4.2 млрд ключей в секунду, GTX-1080-Ti — около 8.5 млрд.

Да, никакой опечатки тут нет — именно миллиардов и именно в секунду. На процессоре такие вещи брутить даже не хочется после такой радости. Потребление видеопамяти очень небольшое — буквально 90 Мб. После oclvanitygen и ccminer/zecminer, жрущих гиг-другой только в путь — 90 Mb кажутся небольшой цифрой, сопоставимо с Xorg+плазма при куче включенных эффектов.

Из минусов — не умеет использовать несколько GPU. При расчетах на ферме с разными версиями карт имеет смысл выбрать самый быстрый GPU из имеющихся. В будущих версиях поддержка нескольких gpu может появиться.

Опция —gpg позволяет сгенерить PGP-ключи с заданным коротким отпечатком. Но поскольку отпечаток — сугубо хексовый, интересных вариантов там гораздо меньше.

Призываю всех добавить немного красоты генерацией подобных имён.

Всем всего наилучшего.

Криптовалюты — продолжаем наши исследования.

Posted: 2017-06-20 in IT, SoftwareМетки:Bitcoin, криптография

Новость на ЛОРе: https://www.linux.org.ru/news/security/13242997

Оригинал: https://shattered.it/

Корпорация добра провела практическую успешную атаку — получены два разных PDF с одинаковым SHA-1-хэшем:

$ sha1sum shattered-?.pdff

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-1.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a shattered-2.pd

Сравним их хекс-дампы:

$ hexdump shattered-1.pdf > shattered-1.hex

$ hexdump shattered-2.pdf > shattered-2.hex

$ kdiff3 shattered-1.hex shattered-2.hex

Огонь =)

Об исключительной благодатности использования криптографии я уже писал года три назад, и за это время многое успело измениться.

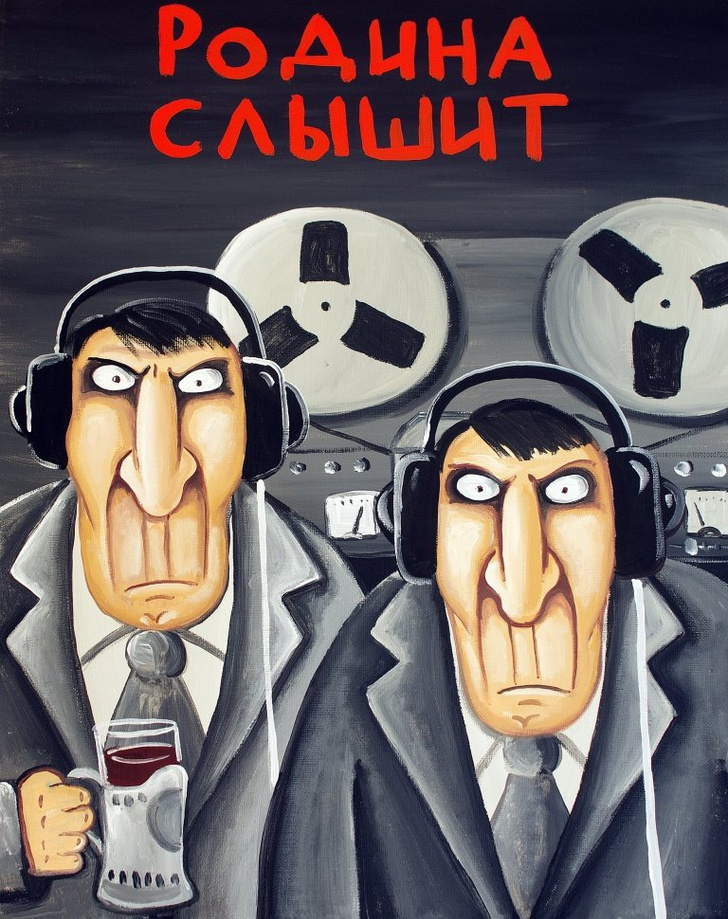

Шпионы по-прежнему шпионят, пользователи теряют ценные данные из-за вирусов, Сноуден и Ассанж также старательно избегают встреч с демократией, а монстро-государство решило вообще покуситься на запись всех петабайтов мусорного траффика, для чего даже обсудило возможность открыть свой ЖесткДискПром, который обошёл бы эти ваши сигейты с хитачами по объёмам выпускаемых накопителей.

И вот почитывая всякое интересное, наткнулся на такую любопытную заметку: http://www.leonidvolkov.ru/p/175/

Заметка оказалась настолько познавательной, что даже один известный оппозиционер её процитировал, и даже извинился, признав правоту параноиков.

Что вообщем-то неудивительно, учитывая, что соратникам этого оппозиционера ломанули «суперзащищённый» телеграм, причём без использования суперкомпьютерных чудес криптоанализа, просто за счёт содействия сотового оператора. А ведь труЪ-параноики предупреждали, что сервис, опирающийся на изначально плохо защищенную телефонию, действительно надёжным не может быть по определению!

Но народ в массе своей по-прежнему тащится от смайликов, дизайна интерфейса и удобства синхронизации истории чата с центральных серверов на все устройства, что и даёт жизнь целым полчищам гумно-мессенджеров.

Не отключайтесь, удивительные истории ещё будут.

P.S. Данный пост оказался юбилейным — 500-м по счёту, в веб-морде админки есть ачивка =)

Решил тут посмотреть на такую крайне необычную штуку, как криптовалюты. Если слова bitcoin, майнинг, блокчейн и им подобные вам интересны или знакомы — добро пожаловать в нашу избу-читальню.

(далее…)

Протокол SSH, второй версии которого в этом году исполнилось 20 лет, воистину прекрасен.

Про SSH я уже писал в блоге несколько заметок.

За прошедшие 20 лет он стал стандартом де-факто для обеспечения удаленного доступа / переноса файлов максимально простым и весьма безопасным способом. Некоторые виды шифров успели за это время стать теоретически менее безопасными, и это отразилось на реализации.

(далее…)

Разбирая залежи всякого треша, нашел образец вредоноса, обнаруженного у одного из инфицированных клиентов. Если тема вирусов-шифровальщиков вам интересна — добро пожаловать.

(далее…)

Есть такой вирус-шифровальщик — VAULT.

Вот про него немного и напишу.

(далее…)

Узнал тут, что оказывается есть конторы, которые файлы XTBL после вирусной атаки типа расшифровывают. У них даже «гарантии» с синей печатью есть — свидетельства о регистрации в ЕГРЮЛ труЪ-ынтырпрайзной конторы ООО «Рога и Копыта» =).

Это возможно в двух случаях — либо они действуют как посредники, оказывая по сути тех-поддержку в процессе общения с вымогателями, либо сами как-то в доле, участвовали в разработке или связаны с разработчиками исходного трояна. В любом случае, халявы не ожидается.

Третий вариант — что они взломали стойкое асимметричное крипто — отметаем как слишком уже невероятный. Сервисная контора год от роду, ничем не примечательная, примусы починяющая да ноутбуки от пыли продувающая — и сразу с величайшим математическим открытием в духе Перельмана с Рамануджаном ? Не смешите мои тапочки.

Вирусне такого типа (со стойкой криптографией) уже год. Не ждите универсального расшифровщика — он может появиться только при невероятном стечении обстоятельств! Для этого:

а) должны поймать мошенников (применение тора и биткойна этому не способствует)

б) На момент их предполагаемого ареста должны быть целы мастер-ключи (но отнюдь не обязаны!!).

в) Либо в мире родится совершенно невероятно гениальный математик, чьё имя запишут рядом с Пифагором.

Пишите бэкапы, господа. На DVD/BD-R и прочие носители однократной записи. Фотки из отпуска стоят для вас явно дороже, чем 10-20 или даже 200 рублей за болванку. Админам — не спать!! На антивирусы не надеяться, только эшелонированные бэкапы могут спасти ваши данные!

Из нового: вирусы-шифровальщики такого типа не только научились убивать точки восстановления, но и при наличии доступа сеять хаос и разрушения в облачных хранилищах — есть случаи разрушения данных на Яндекс-Диске и в уязвимых NAS от Synology.

Для PGP, RSA и ECDSA способов взлома может не появиться ВООБЩЕ. Совсем. Грубой силой это тоже не ломается, никакой закон Мура и прогресс в микроэлектронике длину шифров не передавят, так что никакой брутфорс на суперкомпьютере тут тоже не светит. А прорывные открытия в математике (в частности, в теории чисел) могут в этом тысячелетии и не случиться.

Всех призываю К ПРАВИЛЬНЫМ БЭКАПАМ.

P.S. немного тегов для роботов:

xtbl как расшифровать

xtbl дешифратор скачать без смс 😀 😀

ctb locker как расшифровать

ctb locker дешифратор скачать без смс 😀 😀

Вирусы-шифровальщики таки офигенны. С момента последней заметки на эту тему ( https://aminux.wordpress.com/2015/01/19/virus-encoder-end-faq/ ) прошло несколько месяцев, а развитие данных типов угроз заметно невооруженным взглядом.

(далее…)

Всем привет. Если вы следите за новостями в области IT-безопасности, то наверняка в курсе таких громких уязвимостей и слабостей, как HeartBleed, Poodle, BEAST и прочие CVE-****. Однако большое количество систем, куча дел и бардак, а так же тот факт, что OpenSSL / mod_ssl — не самые простые в настройке вещи, привели к тому что уязвимые системы ещё встречаются. И не просто встречаются — даже у Гугла

всё ещё применяются слабые подписи и устаревшие протоколы: https://www.ssllabs.com/ssltest/analyze.html?d=google.com&s=74.125.224.8&hideResults=on

А значит, настало время провести ревизию в криптографическом серверном хозяйстве, причём не только на боевых серверах, но и на всяких тестовых системах. Поехали.

(далее…)

Небольшой итог по вирусам-шифровальщикам.

Posted: 2015-01-19 in IT, SecurityМетки:вирусы, криптография

В данной заметке я расскажу немного занятных фактов про такой тип угроз, как вирусы-шифровальщики.

Если вам это интересно, прошу под кат.

(далее…)

T0R & i2p :: от теории к практике

Posted: 2014-11-09 in IT, SecurityМетки:криптография, Networks, Security

Здарова, люди!

Если вас сюда занесло неведомо какими потоками сетевого траффика, значит, ваш разум жаждет новых знаний, явно имеющих отношение к сетевой безопасности и связанной с ней паранойи.

Год назад я уже немного описал ключевые моменты, которые должны быть сделаны, если вы претендуете на то, чтобы ваш компьютер можно было назвать достаточно защищённым.

После года чтения теории (я надеюсь, вы теперь без проблем можете сказать собеседнику, где взять ваш открытый ключ PGP) предлагаю приступить к практике. Поехали.

(далее…)

Всем превеД! Ползая по интернету, наткнулся тут на прекрасную подборку новых гаджетов, модных в текущем осеннем сезоне.

Если вы подумали было про iPhone6 ай-Хрень-6 — то вас явно занесло не в ту сеть, про это надкусанное поделие и без меня напишут много слюняво-розовых восторженных отзывов. Я же продолжу тему предыдущего модного сезона, открытого по весне товарищем Эдвардом: